IMMUNI ED EXPOSURE

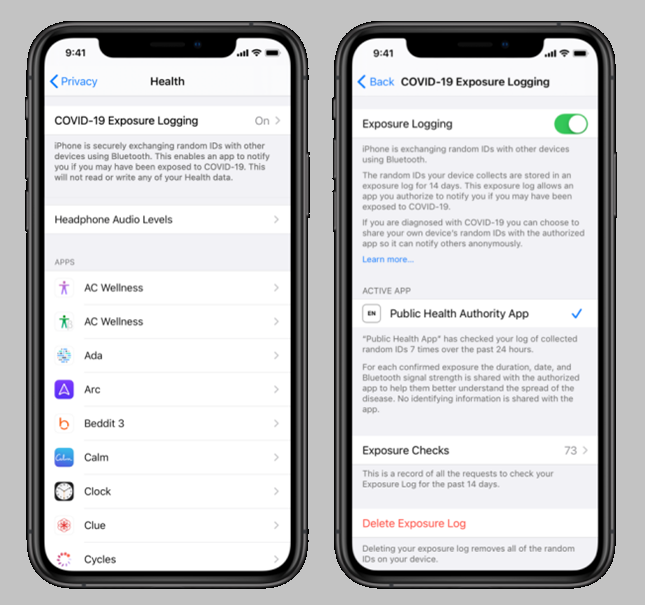

Per aiutare a combattere la pandemia i colossi Google ed Apple si sono accordati per sviluppare un framework (base di programmazione comune) per sfruttare gli smartphone che ognuno di noi porta con sé al fine di evidenziare e far sapere a chi inconsciamente è venuto in contatto con persone poi risultate positive della loro esposizione (da cui “Exposure”) e quindi agire per poter verificare le proprie condizioni e non infettare altre persone, familiari, colleghi, ecc.

Ma cosa fa esattamente? E la Privacy?

Funzionamento: per evitare log da parte di organizazioni / agenzie stati (oltre a quelle già esistenti^^) non è stato usato il sensore GPS ma quello Bluetooth (teoricamente non viene tracciata la posizione ma il contatto (1 metro) con altri dispositivi bluetooth).

Per ogni device viene assegnato un ID generato a caso e ruotato ogni 20 minuti (sempre per “anonimizzare” il proprietario). Il device terrà quindi traccia della propria serie di numeri (un centinaio al giorno) e di quelli venuti in contatto.

Tramite l’app riceveremo le stringhe dei “nuovi casi covid” segnalati dal sistema sanitario e se siamo venuti in contatto con qualche contagiato riceveremo notifica del contatto e di chi contattare per ulteriori controlli.

Base volontaria: per funzionare e quindi tracciare il sistema è pensato a scalini: primo scalino il sistema del telefono deve essere aggiornato per poter utilizzare questa tecnologia e la cosa verrà portata avanti automaticamente (la tecnologia di tracciamento è integrata negli aggiornamenti automatici degli OS). Secondo passo: posso scegliere o meno di attivare questo tracciamento tramite impostazioni di sistema (e quindi decidere se essere tracciato o meno). Terzo passaggio (per poter partecipare attivamente) devo scaricare la app ufficiale del sistema sanitario di riferimento che si occuperà di informare i partecipanti di eventuali contatti sospetti.

Guida alla Prevenzione dei Virus

Computer e Virus, come difendersi

Il Computer è personale, nella stragrande maggioranza usato da una sola persona. Ed ognuno presenta un

ambiente unico per hardware, software, contenuti e caratteristiche. I Virus invece sono generici, studiati

per colpire quanti più computer possibili.

Vedremo come poter attuare contromisure dettate dal buonsenso precise per i più comuni tipi di attacchi.

Domanda principale: che cos’è un VIRUS?

Un Virus è un programma, ovvero una sequenza di istruzioni che una persona ha scritto per far fare al suo

programma determinate cose non desiderate e generalmente malevole al computer infettato.

E’ quindi fondamentale non rimanere infettati, perché non sappiamo a scatola chiusa cosa faccia quel virus

per cui è proprio il caso di dire che prevenire è meglio che curare.

Effetti collaterali: Un Virus rallenta o blocca un computer, può far comparire barre pubblicitarie, messaggi

di pericolo o peggio cancellarci i nostri documenti o rubare credenziali bancarie o di servizi online (posta)

per rubarci l’identità, sostituirsi a noi nel social network e con l’aspetto di persone credibili spargere nella

rete ulteriori virus.

Conoscere i virus può aiutare a evitarli: quindi vediamo come riconoscerli e come evitarli nella maggior

parte dei casi. I Virus posso essere di vario tipo:

- Attacco Diretto da Internet

- Allegati di posta elettronica

- Eseguibili / Plugin / Activex / Toolbar / Estensioni Browser

- App Sociali – App per smartphone

Spesso chi mi chiede consulenza per un computer infetto mi chiede:

“Ma come è possibile? Non avevo l’antivirus?”

Ed è una domanda semplice quanto ingenua perché dipende sempre dal tipo di attacco subito, dalle

abitudini della persona o dalle difese della macchina. Bisogna capire da dove sono passati i virus, perché i

virus possono entrare da soli, o come regali incartati tramite posta elettronica, o richiesti dalla persona che

cerca AUTOCAD GRATIS in ITALIANO e si scarica un EXE (eseguibile) da “softwaregratispertutti” tipo

tecnocad800.exe che in realtà è un virus che scarica altri 10 virus nel giro di 2-3 ore…

Un computer collegato a internet può infettarsi in vari modi, cerchiamo di escludere i più comuni

seguendo buone regole di utilizzo di sistemi informatici.

Regola d’oro 1: Avere un Sistema Operativo Aggiornato. Nel 2017 é raccomandabile avere un computer

recente, di 4-5 anni fa al massimo, meglio se equipaggiato con windows 10, 8 o 7 (e fino a luglio microsoft a

permesso a molti l’aggiornamento gratuito). Avere sistemi precedenti (Vista o Xp) può essere un

compromesso con un computer sorpassato, ma espone l’utilizzatore a troppi rischi che vanificano l’uso di

Antivirus o buoni comportamenti generali in campo informatico.

Fate regolari aggiornamenti del sistema operativo: tapperete falle di sicurezza e i virus quando vi sonderanno

per capire se siete un bersaglio facile capiranno che siete molto ben corazzati e probabilmente vi

lasceranno in pace cercando dei vecchi computer da infettare.

Regola d’oro 2: Avere un Buon Antivirus

L’antivirus è quel programma che risiede nel nostro computer e, con un occhio sempre aperto, sta alla

frontiera con le foto dei criminali in attesa di scorgerne uno per poterlo isolare prima che faccia danni.

Ogni giorno si collega al server della casa madre e chiede gli identikit nuovi per i nuovi virus, così se

scarichiamo un file infetto lui lo conosce già e ci previene un po’ di problemi.

Ogni 6 mesi studio le classifiche sul campo degli antivirus per consigliare al meglio le persone.

Alcuni Test Indipendenti e i loro risultati in merito:

Antivirus Test comparazione

Antivirus PcMag Test

Ci sono da considerare diversi fattori: la velocità del proprio computer, se è un quad core, se ha tanta ram,

se il disco fisso è meccanico o solido. L’uso che si fa del computer, se il traffico di internet è istituzionale,

esplorativo, se si va in siti pericolosi in cerca di musica, film, se si fanno transazioni bancarie o con carta di

credito.

Poi c’è il gusto personale: c’è chi preferisce Avast, chi Norton, magari li usano da anni e cambiarli può

mettere in crisi l’utilizzatore finale. Personalmente promuovo a pieni voti Bitdefender Avg e Avira, consiglio

le versioni Internet Security a chi riceve tante mail di spam per i filtri integrati.

Regola d’oro 3: tenere i Software aggiornati. Se usate quotidianamente il computer domestico o del lavoro

probabilmente conoscerete bene questi programmi: Java, Flash e Adobe Reader. Sono programmi gratuiti che si

occupano di farci vedere correttamente i siti web dove navighiamo, nel dettaglio:

Java è un potentissimo linguaggio di programmazione che si occupa di gestire lato utente molti aspetti

di programmazione, usato da siti internet , banche, web mail, siti di e-commerce, ecc.

Flash è un player di filmati che abbellisce i siti internet (Youtube, pubblicità, Telegiornali)

Adobe Pdf ci fa visualizzare o stampare i documenti Pdf Scaricabili o allegati.

Abbiamo detto di tenere Il Sistema operativo aggiornato giusto? Bene se il virus non riesce a passare

dalla porta principale cercherà di passare dalla finestra, che sono proprio questi 3 programmi.

Regola d’oro 4: Essere Cauti con la Posta, diffidenti con gli allegati.

Vale la Regola d’oro di non aprire mail da mittenti sconosciuti. Le e-mail possono contenere testo

semplice non nocivo ma anche testo Html interpretabile dal vostro browser in fase di apertura quindi

nel dubbio cancellate le mail indesiderate. Ancora piu’ attenzione agli allegati di posta:

Exe, Com, Pif, Scr, Vbs sono la peste nera degli allegati, non portano mai nulla di buono e dovrebbero

essere prefiltrati dal vostro provider o gestore di posta o dall’antivirus. Se non succede dovete

pensarci voi e non essere impreparati.

Alcuni gestori di posta sono sicuramente piu’ validi di altri. In Italia è molto facile avere avuto

il primo indirizzo mail 10 anni fa con Virgilio, Alice, Libero o Tiscali che offrivano gratuitamente

un account di posta elettronica.

Questi servizi sono gratuiti ma non possono avere una buona manutenzione perché semplicemente non se

ne preoccupano. Spesso offrono servizi di sicurezza pulizia e manutenzione a pagamento.

Consiglio l’uso di servizi di posta piu’ professionali anche gratuiti come Gmail.

Allegati: i virus una volta entrati ci studiano. Possono leggere la nostra rubrica e spacciarsi per noi.

Allo stesso modo possiamo ricevere mail da persone conosciute contenenti testi generici (“Guarda qui”)

E con allegato un virus. Vale sempre la regola “fidarsi è bene, non fidarsi è meglio”. Nel dubbio cancellate

L’allegato, eventualmente contattate la persona telefonicamente per chiedere se effettivamente vi ha mandato

una mail realmente.

Phishing: molti spammer mandano mail che sembrano perfette copie di alcuni noti servizi anche nazionali

E spesso possono arrivare mail “Fattura Telecom” o “Poste Italiane”.

Non aprite MAI i link delle mail e accedete ai siti di cui siete clienti sempre digitando

l’indirizzo o usando un preferito.

Regola d’oro 5: Siti Web, Navigazione con Prudenza

Se Visitate Siti Web usate sempre un approcio di cautela. Google e gli altri motori di ricerca sono veloci

e abili nel presentare i risultati, ma non fanno differenza tra siti utili e siti farciti di virus.

E’ un po’ come se foste in una città nuova ad ogni ricerca, con vie pulite e illuminate e vicoli bui

e fatiscenti: riconoscere la bontà di un sito internet all’inizio è difficile, ma con l’esperienza si

diventa infallibili. Evitate siti che vi propongono di scaricare software, o che vi cambiano

la pagina iniziale, o che vi suggeriscono software commerciali a costo zero:

l’oro che luccica spesso cela una trappola.

Se Possedete/Gestite Siti Web o Blog (e quindi siete un Web Master) non basta che pubblichiate

i contenuti: o indagate voi o vi rivolgete a chi vi ospita il sito, comunque dovete usare tecnologie

aggiornate (Asp, Php, Joomla, Wordpress) ed esenti da buchi di sicurezza, altrimenti è questione di tempo

e diverrete un veicolo di infezione per i vostri visitatori. Assolutamente da evitare…

Regola d’oro 6: La Propria Identità

La memoria di Internet è praticamente indelebile: è giusto dare i propri dati per accedere a servizi

leciti come banca, posta, bollette, telepass, acquisti di biglietti, sanità.

Nessuno di questi enti vi chiederà mai le vostre password o i numeri della carta di credito,

generalmente chi ve li chiede vuole approfittarsi di voi.

Non comunicate mai i vostri dati personali a persone appena conosciute, non inviate foto personali,

e cercare di evitare truffe per quando possibile.

Regola d’oro 7: I Backup.

Questa regola viene per ultima, ma è la più importante perchè tutela i vostri dati dalla distruzione.

I Computer possono infettarsi. Si può ripartire da zero, reinstallare il sistema operativo e i programmi,

può essere fastidioso ma non è quello il vero problema.

Il problema è la perdita di dati, mail, documenti personali, foto di viaggi unici, fatture, contratti.

Raccomando di eseguire Backup (o copie di sicurezza) frequentemente (dipende da quante informazioni

inserite nel computer e ogni quanto lo utilizzate).

I Backup vanno fatti su un dispositivo ESTERNO scollegato dal computer

(Pendrive o meglio Hard Disk o DVD) in modo da essere reperibili in caso di problemi

e soprattutto in modo da non avere Dati Esposti ai pericoli in caso di attacco fulmineo

Nota importante: ogni tanto bisogna verificare che i Backup siano accessibili e funzionanti,

altrimenti sono del tutto inutili.

Ricordo che la miglior difesa è la cautela, fermarsi se si è incerti e

chiedere a personale tecnico se si ha bisogno.

STEEL COMPUTER

STEEL Tiene Molto alla vostra Sicurezza

IL TOOL CTB-BLOCKER E' IN FONDO PAGINA

La Cosa piu' importante di un computer non è il computer, ma i dati che ospita. I Vari pezzi

Hardware sono Sostituibili, ma i vostro Ricordi, Documenti e Foto hanno un valore particolare

e la loro salvaguardia viene spesso trascurata.

Se volete utilizzare con soddisfazione il computer e dormire tranquilli leggete le

LINEE GUIDA per un uso Sicuro del Computer e per evitare le minacce piu' comuni.

Regola 1) Fai il Backup (Copia dei tuoi dati su altro dispositivo)

Regola 2) Verifica che il Backup Funzioni e per sicurezza fanne un altro

Make Backup, Else F__!

Grazie di sceglierci.

Steel Computer

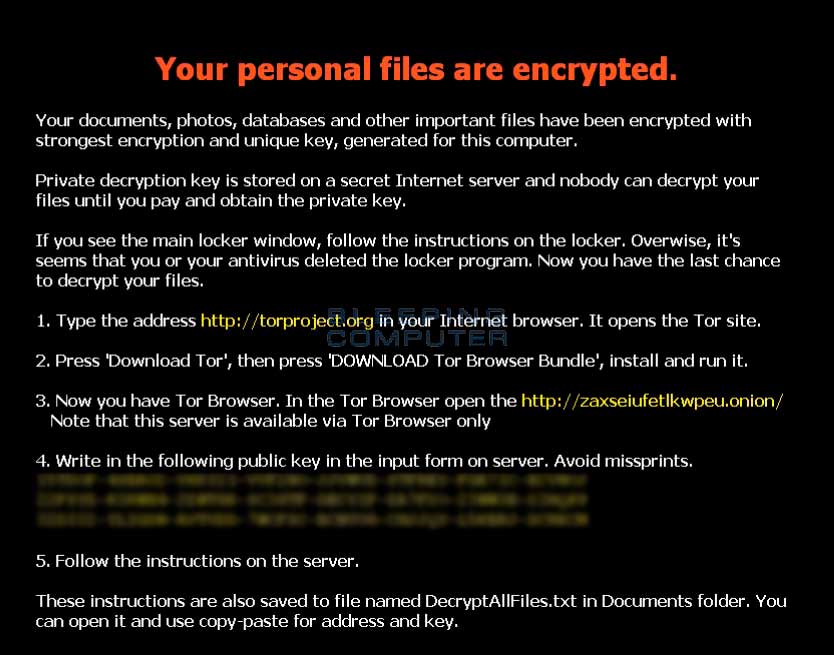

Prevenzione Contro CTB-LOCKER

LEGGI QUESTO ARTICOLO PER PREVENIRE E BLOCCARE LA PROLIFERAZIONE DI QUESTA MINACCIA

Se Sei Gia' Infetto SPEGNI IL COMPUTER e Informati da un Computer Pulito, se sei fortunato blocchi la crittazione e salvi parte dei tuoi documenti.

Questo Virus non è particolarmente scaltro, ma e' responsabile di danni ingenti perché é in grado di

Cryptare e di fatto eliminare i Documenti vitali della persona colpita.

Il Virus Entra nel computer come Allegato di posta elettronica, Generalmente si spaccia per una

Fattura o Invoice o Reso merce e simile. Se Ignorato il virus non puo' proprio fare niente,

lo cancellerete protestando contro lo spammer di turno.

Se Invece lo aprite vi infetterete, lui inizierà dietro le quinte a modificarvi e di fatto

rendere inutilizzabili Fotografie JPG, Documenti DOC, XLS , PDF e tutto cio' che trova

a portata di mano.

A Guaio combinato vi accorgerete della cosa perchè i file mostrano le icone

cambiate, in quanto sono stati rinominati e Crittati con cifrari complessi e la chiave

è ospitata in un server fantasma lontano da voi.

A Questo punto Il Virus si fa avanti e vi chiede un riscatto di 500 1500 2000 $ £ €

da pagare in bitcoin o servizi difficilmente rintracciabili MoneyPak o Ukash, ecc.

L'infezione colpisce le Macchine Windows, ed è ripeto un virus che non entra da solo,

viene attivato dall'utente tramite allegati di posta elettronica da Mittenti non

attendibili e generalmente sconosciuti.

Per avere il controllo di un computer e di quello che fate dovete sapere se state aprendo

un dato (Immagine, Musica, Video, Fattura) o eseguendo un programma

(Word - Paint - Calcolatrice - Virus Mortifero Trita Dati...)

Come Impostare Windows per vedere le estensioni di Ogni File

Attualmente non esiste una cura, quindi se la cifratura è iniziata, i file già cifrati rimarrebbero irrimediabilmente

cifrati e quindi l’ovvia soluzione è la prevenzione.

Dopo Diversi incontri con questa bestiaccia, e molte persone affrante e scoraggiate,

che non si capacitano di come non sia possibile recuperare i file...(purtroppo è così)

Ho deciso di fare il possibile per aiutare chi ancora non si è infettato (e non lo fara')

ma ha paura per il pc del papà, della fidanzata, della stagista, o il vecchio muletto che

scarica da internet.

Avevo già dei sample dei virus eseguibili crittatori, quelli da 707kb (esattamente 707.584 Byte)

che ho spedito qualche giorno fa alle compagnie di antivirus, pero' mi mancava l'allegato infetto.

Dentro ai virus vedo dei riferimenti a chiamate di sistema poco rassicuranti e file pseudovirali

lokitar.pdb e chiamat edi sistema per leggere chiavi di registro o rinominare dei file... umh...

brutte...

Comunque dei 6 campioni di mail infette che ho analizzato la dinamica è questa:

Allegati vari (Cab o Zip) alcuni con dentro altri Zip e per finire un bel SCR.

Uno aveva anche la bandiera dell'Italia ^^

Già, uno stramaledetto piccolo screensaver che il computer vede come ESEGUIBILE buono buono.

Fin qui tutto ok, Se apri l'SCR Fine dei Giochi, di pure ciao ai tuoi preziosi Files...

Ho googlato un po' ma non volevo impegnare con policies chi magari ha dei sistemi Home e non

professional (sarebbe da discuterne ma evito).

Così dopo aver visto come si fanno i Cab e essermi Domandato:

1) Perchè non vengono messi in sandbox SCR o CAB?

2) Microsoft ???

3) Antivirus ???

La faccenda piu' divertente è che alcuni antivirus da desktop non rilevano niente, eppure le mail scansionate

nei server dalle stesse marche di antivirus (End Point o comunque Server Oriented)

hanno identificato segnato e decapitato le minacce in partenza :D ...

Comunque per tagliare la testa al toro ho banalmente Disattivato la funzionalità Screen Saver ovvero

Tolto le chiavi che permettono al Virus Aperto dall'incauto lettoredipostadelmomento di poter

essere eseguito dritto nel cuore del sistema.

Ho brevemente testato il file su 5-6 computer con Windows 7.

La stessa cosa è fattibile per XP e 8 (segue a breve)

COSA FA: DISATTIVA ESECUZIONE SCREEN SAVER AL DOPPIO CLICK

Blocca CTB BLOCKER (and others) (.zip)

Blocca CTB BLOCKER (and others) (.zip)

COMPUTER PROTETTI: 2524

Compatibilita: Windows XP, Windows 7, Windows 8

ISTRUZIONI: Scarica ZIP, Estrai Reg doppio click e conferma

Il File disattiva l'estensione SCR, é apribile per vedere cosa disattiva

TAGS: PREVENT INFECTION SPREAD VIRUS MALWARE BADWARE OF CTB BLOCKER

TAGS: BLOCK EXECUTION HARMWARE ATTACHMENTS LIKE CAB SRC FROM MAIL

TAGS: DISABLE SRC EXECUTION ON CLICK

- Copyright © 2023 Steel Computer

- Viale Montello, 8 46100 Mantova (MN) ITALIA - PI 02393760208 - REA MN 249091 - SDI KRRH6B9